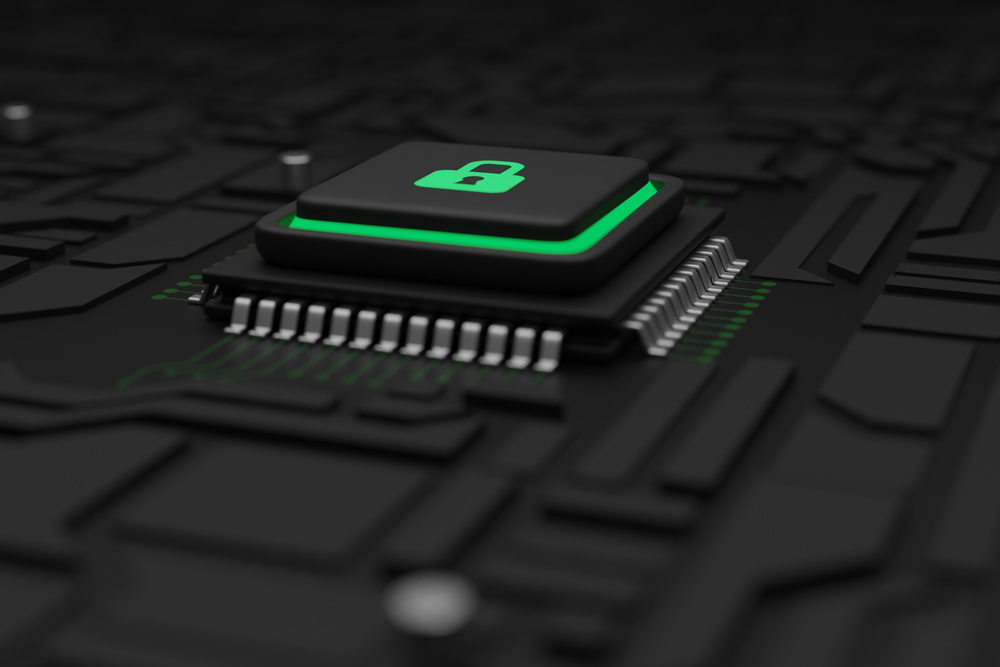

8 обязательных ИБ-решений для безопасной разработки сложного ПО: что они делают, зачем нужны

Сегодня ИТ-безопасность является критическим аспектом разработки программного обеспечения. Развитие современных технологий требует продвинутой безопасности для защиты от взломов и нарушений, которые могут вызвать сбои и отказы в работе системы. Ниже описаны 8 основных видов сервисов, которые существенно усилят ИТ-безопасность вашего отдела разработки.

Утечки данных представляют угрозу для конфиденциальности и целостности компании. При разработке программного обеспечения и обеспечении его безопасности необходимо соблюдать принципы безопасности на каждом этапе жизненного цикла разработки (SDLC). Безопасный SDLC включает непрерывное тестирование на безопасность на всех этапах разработки, что является более дешевым и полезным, чем исправление уязвимостей перед выпуском.

Обеспечение безопасности в разработке программного обеспечения позволяет устранить проектировочные ошибки, снизить затраты и сосредоточиться на безопасных методологиях. Важность безопасности в разработке ПО подчеркивается возрастающей сложностью и стоимостью кибератак, при этом программное обеспечение является наиболее уязвимой точкой.

Обеспечение безопасности ПО является неотъемлемой частью защиты пользовательской конфиденциальности и надежности системы. Организации должны осознавать потенциальные угрозы, которые могут возникнуть в результате кибератак, и принимать меры для защиты своих данных, систем и сетей.

Фаервол

Фаервол — это цифровая система безопасности, которая контролирует входящий и исходящий трафик в сети в соответствии с определенным набором правил. Она предназначена для защиты сети от несанкционированного доступа и предотвращения кибератак.

Фаерволы могут быть установлены на компьютерах в виде программного обеспечения или использоваться на более крупных сетевых устройствах в виде аппаратного обеспечения. Они фильтруют данные на основе заранее определенных правил, анализируя информацию отправителя, данные приложений и содержимое.

Защита от DDoS

Защита от DDoS (распределенных атак отказа в обслуживании) — это механизмы и технологии, разработанные для предотвращения или смягчения воздействия DDoS-атак на компьютерные системы и сети. DDoS-атаки направлены на перегрузку ресурсов целевой системы, что приводит к ее недоступности для легитимных пользователей.

Защита от DDoS необходима для обеспечения непрерывной работы веб-ресурсов, онлайн-сервисов и других компьютерных систем. Она позволяет предотвращать потерю доходов, ущерб репутации и потерю клиентов, которые могут возникнуть в результате недоступности системы из-за DDoS-атаки.

Защита от DDoS включает в себя различные методы, такие как фильтрация трафика, использование специализированных аппаратных и программных решений, мониторинг и анализ сетевого трафика, а также сотрудничество с провайдерами услуг безопасности для обнаружения и смягчения атак. Эти меры помогают удерживать систему доступной и защищенной от DDoS-атак.

Защита сетевого трафика

Защита сетевого трафика — это процесс обеспечения безопасности сетевого соединения путем мониторинга и контроля входящего и исходящего сетевого трафика на основе заранее определенных правил безопасности.

Защита сетевого трафика помогает предотвратить различные виды кибератак, включая вирусы, вредоносные программы и DDoS-атаки, а также обеспечивает шифрование данных для защиты конфиденциальности. Таким образом, она необходима для обеспечения безопасности сетевых ресурсов и защиты от потенциальных угроз

Аутентификация пользователей

Аутентификация пользователей — это процесс проверки и подтверждения личности пользователя перед предоставлением доступа к информационной системе или ресурсам. С точки зрения информационной безопасности аутентификация необходима по нескольким причинам:

- Позволяет организациям контролировать доступ к своим системам и ресурсам, предоставляя права доступа только аутентифицированным пользователям или процессам. Это помогает предотвратить несанкционированный доступ и защитить конфиденциальные данные.

- Позволяет организациям установить идентичность пользователей и убедиться, что они имеют соответствующие разрешения для выполнения определенных действий или получения доступа к определенным данным. Это помогает улучшить учет и отслеживание действий пользователей, а также повысить уровень безопасности системы.

- Помогает предотвратить кражу личных данных и мошенничество. Путем проверки подлинности пользователей и использования сильных методов аутентификации, таких как многофакторная аутентификация, можно значительно снизить риск несанкционированного доступа и злоупотребления информацией.

Балансировщики нагрузки сети

Балансировщик нагрузки сети используется для распределения трафика между несколькими серверами с целью повышения эффективности и предотвращения перегрузок:

- Предотвращение перегрузок: балансировщики нагрузки распределяют трафик между серверами, что позволяет равномерно распределить нагрузку и предотвратить перегрузки, которые могут привести к снижению производительности или отказу системы.

- Улучшение доступности: балансировка нагрузки обеспечивает высокую доступность сервисов, так как если один сервер недоступен или перегружен, балансировщик нагрузки автоматически перенаправляет трафик на другие серверы, что позволяет предотвратить простои и обеспечить непрерывную работу системы.

- Борьба с DDoS-атаками: балансировщики нагрузки могут помочь снизить воздействие DDoS-атак. Они способны распределить трафик от множества источников атаки на несколько серверов, что уменьшает возможность перегрузки и обеспечивает нормальное функционирование системы.

Управление учетными записями пользователей

Управление учетными записями (Identity Management или IdM) — это процесс создания, управления и контроля учетных данных пользователей в информационной системе. Обычно реализуется с помощью IdM-решений, которые обеспечивают:

- Конфиденциальность: IdM определяет, кто имеет доступ к каким данным и ресурсам в системе. Это достигается путем назначения уникальных идентификаторов и паролей для каждого пользователя и установления соответствующих прав доступа.

- Целостность: IdM контролирует и ограничивает доступ пользователей к изменению и модификации информации. Это позволяет предотвратить несанкционированные изменения данных и сохранить их целостность.

- Контроль доступа: IdM позволяет определить и управлять правами доступа пользователей, чтобы гарантировать, что только авторизованные пользователи могут получить доступ к необходимым ресурсам.

Кстати, по этой теме Market.CNews недавно выпустил отдельный обзор и рейтинг решений.

Защита трафика серверов

Защита трафика серверов направлена на снижение рисков для веб-трафика, сохранение целостности и конфиденциальности данных, а также предотвращение несанкционированного доступа к серверам и программному обеспечению.

Защита трафика серверов обеспечивает анализ информации отправителя, данных приложений и содержимого для защиты от несанкционированного доступа. Она также включает в себя мониторинг сетевого трафика и сотрудничество с поставщиками услуг безопасности для обнаружения и смягчения атак, в частности, DDoS.

Защита секретов

Защита секретов направлена на защиту конфиденциальной информации, включая коммерческие секреты и патенты, от несанкционированного доступа или утечки.

Защита секретов необходима для предотвращения потенциальных угроз, таких как кража интеллектуальной собственности, шпионаж или нанесение ущерба бизнесу. Она включает в себя реализацию технических и организационных мер, таких как шифрование данных, контроль доступа, обучение сотрудников и управление рисками.

Поделиться

Поделиться