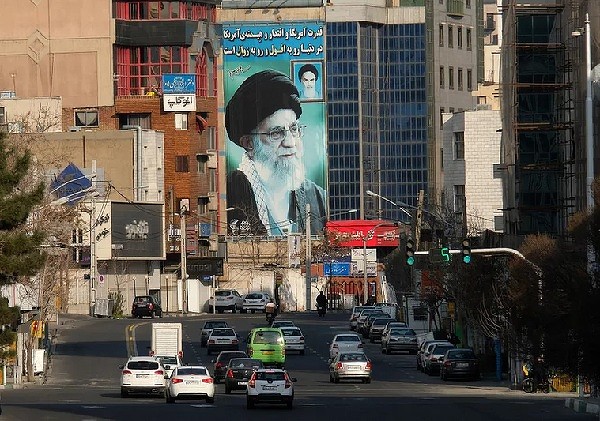

Иранские госхакеры проболтались о своих методах взлома американцам

Американская исследовательская группа получила доступ к 40 гигабайтам информации, принадлежащей иранским хакерам. Особенно экспертов заинтересовали обучающие видеоинструкции.

Подвела неправильная конфигурация сервера

IBM X-Force, исследовательская группа в области промышленной кибербезопасности, обнаружила 40 ГБ информации, оставленной злоумышленниками. Сервер, на котором были найдены данные, являлся частью инфраструктуры иранской группировки ITG18 (другие варианты названий — Charming Kitten, Phosphorous и APT35). IBM X-Force предполагает, что деятельность этих хакеров спонсируется Ираном на государственном уровне.

Некоторые из последних кибератак группировки были направлены на предвыборный штаб Президента США Дональда Трампа (Donald Trump) и на руководителей американских фармацевтических компаний во время пандемии COVID-19. В этот раз злоумышленников подвела неправильная конфигурация сервера.

Среди оставленных данных были обучающие ролики, на которых хакеры детально объясняли и показывали, как они взламывают аккаунты Google, в том числе военных США и Греции. Для записи видео злоумышленники скорее всего использовали приложение BandiCam. Это программа для создания скриншотов и копирования видео с экрана монитора.

Основными целями взлома стали учетные записи электронной почты и социальных сетей. Эксперты отметили, насколько подробно хакеры собирали информацию. Так, для взлома профилей двух человек они атаковали учетные записи этих людей на 75 сайтах. Кроме того, исследователи обнаружили следы неудачных попыток фишинга, нацеленного на личные счета должностных лиц Госдепартамента США и человека, связанного с благотворительностью.

Хакеры последовательно шли к цели

Злоумышленники шаг за шагом взламывали многочисленные аккаунты жертв, даже самые, казалось бы, незначительные. Например, их интересовали «учетки» на сайтах, с которых шла потоковая передача фильмов и музыки, на сайтах онлайн-магазинов детских товаров, доставки пиццы, различных финансовых сервисов, мобильных операторов и видеоигр. Хакеры каждый раз заходили в настройки профиля и изучали указанные там данные.

Также хакеры экспортировали контакты, фото и документы из связанных и облачных хранилищ Google Drive. Для экспорта полного содержимого учетной записи Google злоумышленники использовали приложение Google Takeout.

На роликах также было видно, что хакеры для удаленного отслеживания нескольких «учеток» с одной серверной панели применяют Zimbra — популярное приложение для автоматизации и оптимизации совместной деятельности рабочих групп. Этой программой пользуются более пяти тыс. государственных и частных компаний в 140 странах мира.

По мнению IBM X-Force аналогичные действия хакеров могли помочь Ирану получить информацию о военных базах, секретных правительственных операциях и облегчить взлом аккаунтов важных военных чиновников.

Любая ошибка хакеров — ключ к пониманию их методов

Эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо в разговоре с CNews отметил, что ИТ-специалистам, отвечающим за защиту компаний, всегда полезно представлять ландшафт угроз, включая и целевые атаки, а также следить заThreat Intelligence (данные об угрозах). «Ошибки конфигурации контрольных серверов целевых атак время от времени случаются, — говорит он. — Например, раньше такое было у атакующих (экторов) Bahamut, MuddyWater. Это не основной источник данных аналитиков о целевых атаках, но действительно помогает понять тактику их операторов. В этом новом случае любопытны, например, данные о том, как обучают операторов. Следя за такими экторами, аналитики анализируют помимо набора вредоносов и контрольных серверов еще и типичные тактики и процедуры. Любые новые данные (как действуют, чем интересуются) отправляются в эту базу знаний и помогают среди прочего позже отнести новые кампании к тому или иному эктору».

MuddyWater, связанная с иранским правительством группа хакеров, действует с 2017 г. в странах Ближнего Востока. В 2019 г. кто-то слил в Telegram информацию о жертвах, методах и связях этой группировки, что позволило экспертам быстрее отследить их преступные действия. Активность группы Bahamu замечена с 2016 г., ее фишинговые атаки часто направлены на правозащитные организации Ближнего Востока. В 2017 г. хакеры из Bahamut подделали на новостном портале оповещение о публикации статьи о том, что Ближний Восток поддерживает Трампа, и отправили его в министерство ОАЭ. В тот же время хакеры атаковали родственника президента Ирана Хасана Роухани (Hassan Rouhani) и еще нескольких лиц из стран Ближнего Востока, используя аналогичную инфраструктуру сервера. За счет того, что обе кибератаки имели общие признаки, эксперты смогли в течение некоторого времени отслеживать действия злоумышленников.

Поделиться

Поделиться